Edward Snowden, el exasistente técnico de la CIA, nos mostró el programa de vigilancia y espionaje a millones de ciudadanos llevado a cabo por la Agencia de Seguridad Nacional (NSA) de Estados Unidos.

Edward Snowden, el exasistente técnico de la CIA, nos mostró el programa de vigilancia y espionaje a millones de ciudadanos llevado a cabo por la Agencia de Seguridad Nacional (NSA) de Estados Unidos.

Y nos pueden asaltar varias preguntas. ¿Cómo puede la NSA obtener tan fácilmente datos de usuarios o la información que se intercambian dos personas a través de mensajes

privados o chat de Facebook?

¿que software utilizan y cómo funciona?

Pues bien, hasta ahora sabemos que la NSA está almacenando información masivamente,

entre la que después se puede realizar búsquedas avanzadas. Entre los

parámetros por los que se puede buscar están los correos electrónicos,

archivos enviados, el log completo de la navegación, el HTTP intercambiado, el teléfono si se ha mencionado alguno y el webmail y chat del usuario.

Y todo esto utilizando XKeyscore que es un programa capaz de localizar entre muchos otros nombres clave las ofertas de trabajo y los currículos en línea de los empleados de muchas empresas.

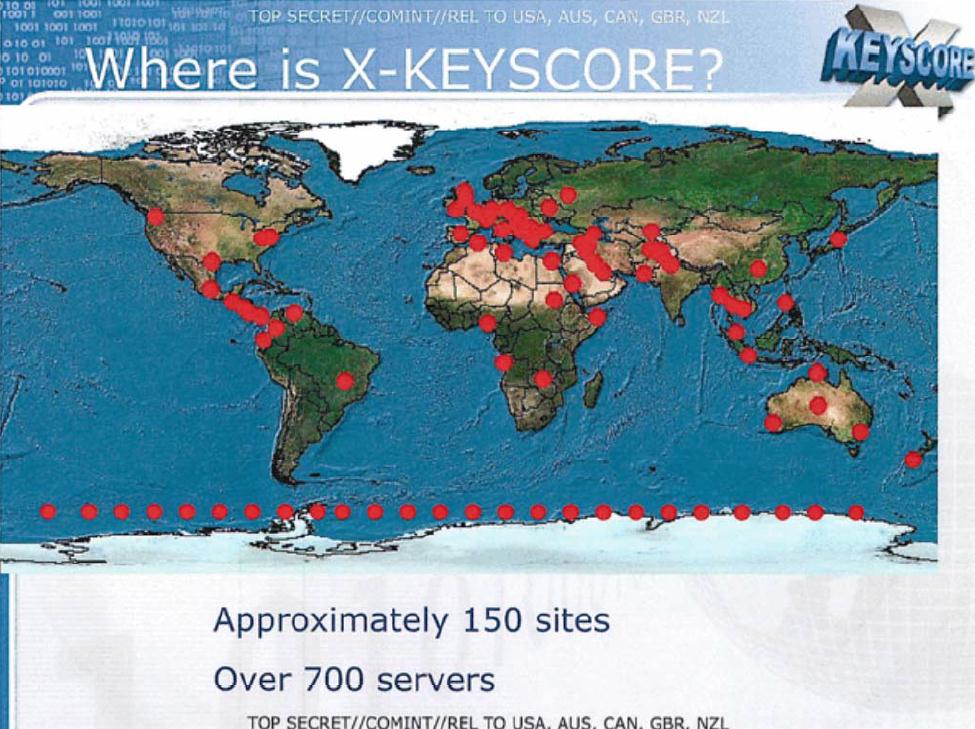

XKeyscore tiene servidores (según este mapa) en varios países y la NSA los está utilizando para este registro masivo de información. Dicho programa cubre todas las páginas digitales y correos electrónicos que funcionan a través de un gran cluster de Linux con cerca de 700 servidores distribuidos alrededor del mundo.

Tiene capacidad para detectar acciones inusuales como que un usuario realice una búsqueda en una lengua poco utilizada en determinada región -por ejemplo en alemán desde Pakistán- o si alguien busca en Google Maps sitios considerados potenciales blancos para un ataque y puede aislar los datos y realizar un seguimiento por su cuenta.

Ahora veamos lo que se puede hacer con el programa XKeyscore:

- Buscar a alguien que navega o intercambia contenidos en otro lenguaje distinto a la región en la que se encuentra.

- Buscar a gente que utiliza comunicaciones cifradas.

- Descubrir a gente que busca en Internet cosas sospechosas.

- Buscar todos los documentos de word cifrados que salen de Irán.

- Buscar todas las startups VPN de un país en concreto y obtener los datos para llegar hasta los usuarios.

- Buscar a un objetivo que habla alemán pero que está en Pakistán.

- Buscar el correo electrónico de un sospechoso que utiliza Google Maps.

- Obtener información de quién es el autor de un documento que se ha ido enviando en cadena a otros usuarios.

- Mostrar todos los documentos Excel que salen de Irak y que contengan direcciones MAC en su interior.

- Mostrar todas las máquinas vulnerables en un determinado país.

- Mostrar todos los documentos de word que hacen referencia a IAEO.

- Mostrar todos los documentos que hacen referencia a Osama Bin Laden.

Para el futuro planteaban la opción de incluir VoIP y los tags EXIF,

entre otros, a disponibilidad de los analistas a través de este

programa. De nuevo, este documento data de 2008, así que es posible que

desde entonces el programa haya cambiado sustancialmente y haya recibido

numerosas mejoras.

Fuentes:smh.com.au, genbeta.com

No hay comentarios:

Publicar un comentario